Qu’est-ce que le navigateur Tor ou Tor Browser et comment fonctionne-t-il, quelles sont les nouveautés de la dernière version et comment il peut garantir l’anonymat sur le net.

Si l’on veut non seulement changer d’IP mais aussi masquer complètement l’adresse publique attribuée par l’opérateur de télécommunications, le réseau Tor est l’un des outils fondamentaux à utiliser.

Tor, acronyme de The Onion Router, repose sur une architecture en couches (d’où l’utilisation du terme « oignon ») qui garantit que les utilisateurs peuvent surfer anonymement : chaque nœud qui compose le réseau et le traverse avant d’atteindre le serveur de destination applique un cryptage supplémentaire sur les données en transit.

Le navigateur Tor ou Tor Browser est l’outil le plus convivial qui permet d’accéder au réseau Tor et de surfer sur le Web non seulement en protégeant sa vie privée mais aussi en se déplaçant anonymement, à condition d’appliquer certaines règles importantes que nous aborderons plus tard.

Le droit à l’anonymat en ligne n’est pas en soi quelque chose de dangereux ou une demande inadmissible : déjà en 2015, le Parlement français a sanctionné, avec l’approbation de la Déclaration des droits sur Internet, le droit à l’anonymat en ligne. En effet, l’article 10, « Protection de l’anonymat », dispose que « toute personne peut accéder au réseau et communiquer par voie électronique en utilisant des outils, y compris de nature technique, qui protègent l’anonymat et évitent la collecte de données à caractère personnel, notamment pour exercer les libertés civiles et politiques sans subir de discrimination ou de censure ».

C’est pourquoi le réseau Tor et le navigateur Tor ou Tor Browser sont des outils précieux pour ceux qui doivent surmonter la « censure d’État », veulent faire valoir leurs droits sans crainte de représailles, dénoncer des actes répréhensibles (whistleblowing), et effectuer des recherches en ligne sans que leurs demandes soient en aucune façon surveillées, enregistrées ou utilisées à d’autres fins.

Le réseau Tor est également un outil qui peut être utilisé pour surmonter les limitations imposées par le fournisseur d’accès à Internet ou autres. C’est pourquoi nous avons dit que le navigateur Tor ou Tor Browser est largement utilisé aujourd’hui pour surmonter la censure dans de nombreux pays régis par le totalitarisme et les régimes oppressifs.

Navigateur Tor ou Tor Browser, ce qu’il est et comment il fonctionne

Tor Browser est la principale passerelle pour utiliser le réseau Tor et garantir l’anonymat ; ce n’est rien d’autre qu’un navigateur web basé sur la dernière version ESR (Extended Release Support) de Mozilla Firefox.

Cette version personnalisée de Firefox est configurée pour se connecter automatiquement au réseau Tor et optimisée pour ne laisser aucune trace de navigation.

Tor rend toutes les communications envoyées et reçues par le biais d’un média non sécurisé par nature, l’Internet, sûres et illisibles pour les parties non autorisées.

Chaque fois que l’on demande une page web accessible avec le navigateur Tor ou Tor Browser ou indexée par Google ou tout autre moteur de recherche, le trafic de données – entrant et sortant – passe par les nœuds Tor.

Le nœud de sortie est le nœud du réseau Tor par lequel passent les paquets de données destinés au serveur de destination lorsqu’ils quittent le réseau crypté.

Le serveur de destination ne peut jamais connaître l’adresse IP publique attribuée par le fournisseur d’accès Internet local à l’utilisateur (ou plutôt à son appareil ou au routeur auquel cet appareil est connecté). Au lieu de cela, le serveur de destination peut seulement détecter l’adresse IP du nœud de sortie du réseau Tor.

Le navigateur Tor ou Tor Browser permet non seulement d’accéder de manière anonyme aux sites web « publics », mais aussi de se connecter à des « services cachés ». En utilisant le réseau Tor, n’importe qui peut mettre en place des serveurs auxquels des adresses sont attribuées sous le pseudo-domaine de premier niveau .onion.

Nous avons utilisé le préfixe « pseudo » parce que les sites .onion ne sont pas accessibles depuis le réseau normal, mais seulement après connexion au réseau Tor : en fait, nous parlons du dark web pour désigner cette vaste quantité de contenus qui ne sont pas visibles avec les navigateurs les plus populaires dans leur configuration par défaut.

Navigateur Tor ou Tor Browser : certains sites web bloquent son utilisation

Pour se connecter à un site web de manière anonyme et surmonter les éventuelles censures et limitations géographiques, le navigateur Tor ou Tor Browser est l’une des meilleures solutions.

Il faut dire que certains sites bloquent les connexions du réseau Tor : dans un autre article, nous avons vu comment ouvrir les sites qui sont bloqués ou empêchent l’utilisation de Tor.

Tor est alors de plus en plus bloqué par ces mêmes États autoritaires que nous avons mentionnés au début. La plupart du temps, Tor est bloqué en empêchant le routage du trafic de données vers et depuis les nœuds de sortie : la liste des nœuds de sortie de Tor est publique et il y en a environ 2000. Il est donc assez facile pour les fournisseurs d’accès à Internet de bloquer Tor sur ordre d’une autorité gouvernementale.

Tor Browser a cependant répondu à la censure par une série de changements appliqués aux versions récentes du logiciel client : lorsque l’utilisation des nœuds de sortie est empêchée, Tor Browser active le mécanisme connu sous le nom de ponts.

Les passerelles sont des hôtes qui ne figurent pas sur la liste publique des nœuds de sortie : elles sont donc beaucoup plus difficiles à reconnaître et à bloquer, et le trafic de données peut être acheminé au moyen de protocoles et de ports normalement utilisés pour surfer sur le Web. De cette façon, un fournisseur ne peut plus détecter les communications Tor qui sont perdues sur le port HTTPS (TCP 443), comme celles typiquement attribuables à la navigation sur le Web en utilisant n’importe quel navigateur.

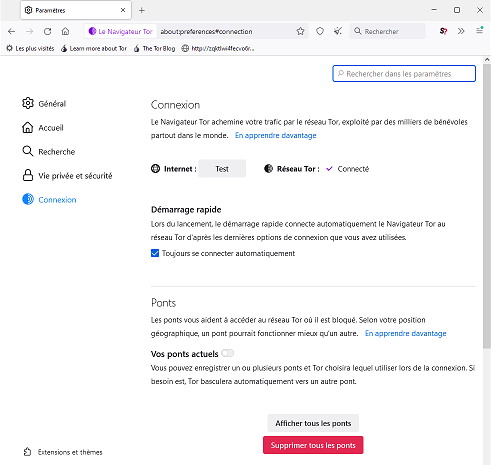

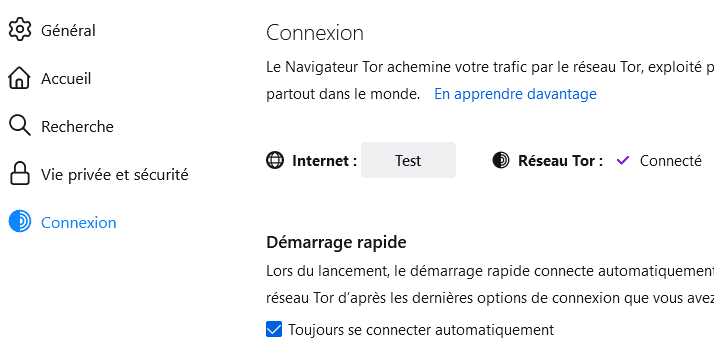

L’utilisation des ponts Tor peut être paramétrée en tapant about:preferences#connection dans la barre d’adresse du navigateur.

Comment le navigateur Tor ou Tor Browser est structuré

Nous avons dit que Tor Browser est basé sur la version ESR de Mozilla Firefox. Un certain nombre de personnalisations sont ensuite ajoutées au code de Mozilla afin d’établir une connexion avec le réseau Tor, de protéger la vie privée des utilisateurs et de naviguer anonymement.

L’interface du navigateur Tor ou Tor Browser suit presque entièrement celle de Firefox, bien qu’il y ait évidemment quelques différences importantes : les paramètres du navigateur (about:preferences) sont par exemple très différents.

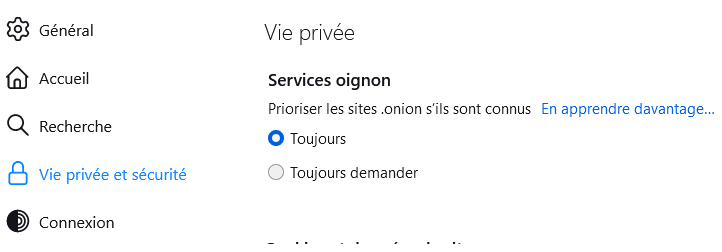

Dans la section Confidentialité et sécurité, par exemple, il y a l’option Services en oignon qui permet de donner la priorité aux sites en .onion.

En cliquant sur Connexion, il est possible de vérifier que le navigateur Tor ou Tor Browser, par défaut, se connecte automatiquement au réseau Tor et, en cas de problème, bascule sur un pont.

Sur le bureau, tous les composants de Tor Browser sont stockés dans un seul dossier. La configuration du navigateur réside dans le sous-dossier Browser\TorBrowser\Data dont nous reparlerons plus tard.

Par défaut, le navigateur Tor ou Tor Browser choisit arbitrairement les nœuds par lesquels passent les données de l’utilisateur : cependant, si vous souhaitez naviguer avec des IP étrangères ou françaises, vous pouvez choisir à quel pays le nœud de sortie doit appartenir. Cela se fait en agissant sur les fichiers de configuration contenus dans le dossier Browser\TorBrowser\Data, ce qui permet de s’affranchir de toute restriction géographique.

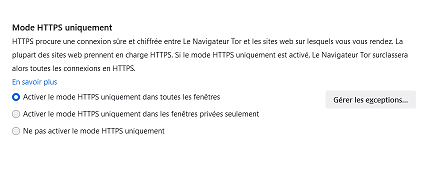

Tor Browser active également le mode HTTPS uniquement (section Confidentialité et Sécurité des paramètres) : cela signifie que quel que soit le site demandé, Tor Browser s’assure que le protocole HTTPS est utilisé pour envoyer et recevoir des données sur le Web.

Le réseau Tor et le navigateur Tor ou Tor Browser permettent de transporter des données sous forme cryptée depuis un appareil jusqu’au nœud de sortie, mais ils ne peuvent évidemment pas garantir que les données ne voyageront pas en clair sur le trajet final entre le nœud de sortie et le serveur final. C’est pourquoi le mode HTTPS uniquement force l’utilisation du protocole HTTPS (échange de données sous forme cryptée) sur tous les sites web qui le permettent.

L’extension NoScript, préchargée et active dans Tor Browser, bloque également le code JavaScript qui pourrait créer des problèmes, constituer une menace pour la vie privée ou plus simplement provoquer l’ouverture de fenêtres pop-up.

Déjà pour certaines versions, le navigateur Tor ou Tor Browser supporte la nouvelle génération de services en Onion (Next Generation of Onion Services).

Le réseau Tor existe depuis 18 ans maintenant et est régulièrement la cible d’attaques visant à démasquer l’identité des utilisateurs.

La nouvelle génération de services en oignon a été développée pour continuer à préserver la confidentialité et la sécurité des utilisateurs de Tor.

Les principales nouveautés des services Onion sont les suivantes : utilisation de connexions cryptographiques encore plus solides grâce à l’utilisation d’algorithmes tels que SHA3, ed25519 et curve25519 ; un nouveau protocole révèle un ensemble d’informations encore plus restreint aux différents nœuds et réduit encore la surface d’attaque ; un certain nombre d’améliorations liées à la sécurité des adresses Onion ; utilisation d’un protocole de synchronisation/rendez-vous plus efficace ; un code source plus léger, plus propre et plus modulaire ; et des adresses Onion v3 de 56 caractères.

Le premier démarrage du navigateur Tor ou Tor Browser

Comme décrit ci-dessus, toutes les nouvelles versions du navigateur Tor ou Tor Browser essaient d’établir une connexion au réseau Tor automatiquement. En cas de difficultés, l’utilisation d’un pont est prévue.

L’utilisation du mécanisme de sandboxing offert par Windows permet de séparer le contenu ouvert avec le navigateur Tor ou Tor Browser du système d’exploitation sous-jacent.

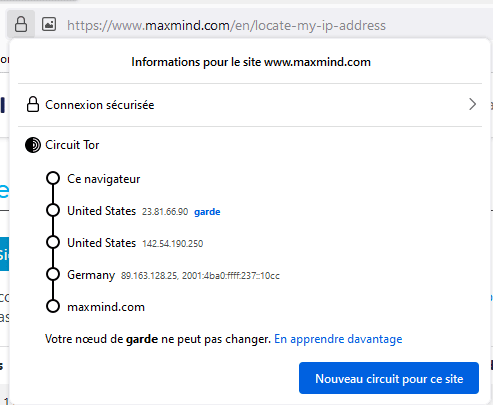

Si vous visitez la page MaxMind Localiser mon adresse IP avec le navigateur Tor ou Tor Browser, vous pouvez voir que l’adresse IP publique (IPv4 ou IPv6) n’est certainement pas celle assignée par votre fournisseur et qu’elle correspond généralement à des nœuds de sortie étrangers.

La liste des nœuds du réseau Tor traversés peut être consultée en cliquant sur l’icône du cadenas à gauche de l’adresse du site que vous visitez.

Vous pouvez vérifier que le dernier nœud correspond à l’IP détectée par le serveur distant auquel vous vous êtes connecté via le navigateur Tor ou Tor Browser.

En cliquant sur le bouton bleu Nouveau circuit pour ce site, on peut modifier la liste des noeuds traversés pour atteindre la page demandée (uniquement les deuxième et troisième noeuds).

Le nœud initial, appelé nœud de garde, est un relais rapide et stable qui reste inchangé pendant les 2 ou 3 mois suivants d’utilisation du navigateur Tor ou Tor Browser. Il est utilisé pour offrir une meilleure protection contre une attaque connue visant à établir l’identité et l’adresse IP réelle d’un utilisateur.

D’autre part, les autres nœuds du circuit Tor changent pour chaque page Web visitée. Pas seulement ça. En cliquant sur le bouton bleu Nouveau circuit pour ce site, tout en gardant le nœud de garde inchangé, il est possible de demander à Tor Browser que tous les autres soient modifiés et que la page visitée soit automatiquement rechargée.

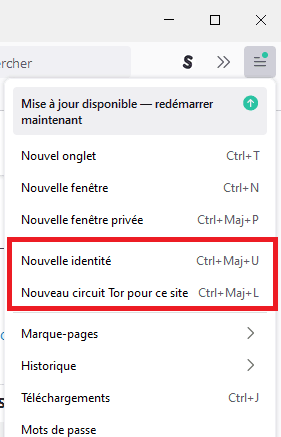

En cliquant sur l’icône représentant un petit balai dans la barre d’outils du navigateur, une nouvelle identité peut être demandée : en utilisant ce bouton, Tor Browser efface le cache et recharge le navigateur depuis le début en plus de générer et d’utiliser un nouveau circuit.

Les commandes Nouvelle identité et Nouveau circuit Tor de ce site sont également accessibles à partir du menu principal du navigateur en cliquant sur le bouton situé dans le coin supérieur droit.

Tor Browser a été amélioré avec une fonction de protection qui vise à défendre les utilisateurs contre les tentatives de prise d’empreintes digitales.

Par défaut, Tor Browser commence par afficher une fenêtre d’une taille prédéterminée qui est un multiple de la résolution de 200 x 100 pixels. Pour éviter de donner aux serveurs distants des outils permettant de suivre les visites successives d’un même utilisateur, les développeurs de Tor Browser ont toujours déconseillé d’agrandir la fenêtre de l’application en plein écran.

Tor Browser a également adopté une technique appelée Letterboxing développée par Mozilla : elle permet d’éviter les empreintes digitales en ajoutant des « espaces gris » sur les côtés d’une page Web afin de remplir les zones de la page lorsque la fenêtre est redimensionnée.

Dans quelle mesure l’utilisation du navigateur Tor ou Tor Browser est-elle sûre, et pourquoi ne pas utiliser un VPN pour l’anonymat sur le net ?

Des articles paraissent de temps à autre sur Medium pour remettre en question l’anonymat offert par le réseau Tor. Celui publié au début du mois d’août 2020 en fait partie.

Selon l’auteur, pas moins de 23 % des nœuds de sortie du réseau Tor suivent le comportement des utilisateurs, ce qui conduit à la révélation de leur identité.

De la manière dont le réseau Tor est configuré, comme expliqué au début, ce n’est pas possible, à moins de commettre des erreurs majeures.

Un service VPN proposé par n’importe quel fournisseur peut conserver les journaux des connexions des utilisateurs, c’est-à-dire établir de quelle IP publique provient une demande de connexion à une autre adresse via le réseau VPN. Ces journaux peuvent être conservés pendant une certaine période.

Tor, en revanche, n’enregistre pas les connexions au réseau et, par conséquent, les données échangées d’un bout à l’autre.

Pourquoi ne pas utiliser deux VPN, trois VPN, quatre VPN, chacun créant un tunnel crypté ?

C’est certainement possible, car le dernier VPN connaîtrait l’IP d’où provient la demande de connexion, mais elle serait référençable au serveur sortant d’un autre réseau VPN. À moins que les deux réseaux VPN ne soient basés sur la même infrastructure et ne soient connectés d’une manière ou d’une autre, il sera beaucoup plus complexe de retrouver l’adresse IP publique réelle de l’utilisateur qui a utilisé plusieurs VPN « en cascade ».

Le réseau Tor repose sur un principe similaire : il est extrêmement difficile de « relier les points » car un ensemble de systèmes, mis à disposition par des volontaires du monde entier, jouent le rôle de relais anonymes.

Le nombre total de relais disponibles sur le réseau Tor fluctue entre 6 000 et 7 000 au cours d’une année (voir les statistiques publiées par Tor ; ligne orange ci-dessus).

C’est le système de l’utilisateur qui choisit les relais à utiliser à chaque fois, et non le « réseau » lui-même, de sorte que la nature aléatoire du chemin suivi est toujours garantie.

De manière générale, le schéma utilisé pour échanger des données et naviguer dans le réseau Tor est le suivant :

- L’ordinateur ou le dispositif de l’utilisateur final récupère les clés de chiffrement publiques pour chacun des ralays du circuit qu’il configure.

- En raison de l’architecture du réseau Tor, les données sont cryptées « en oignon » en utilisant trois couches cryptographiques empilées les unes sur les autres.

- Le premier relais du réseau Tor sait qui est l’utilisateur (son IP publique) mais ne sait pas à quel hôte distant il veut se connecter et quelles données il veut échanger.

- Le relais numéro 3, éventuellement un nœud de sortie s’il est utilisé pour contacter un hôte en dehors du réseau Tor (c’est-à-dire pas un site .onion) sait évidemment quelle IP atteindre mais ne sait pas de quel utilisateur provient la requête.

- Le relais intermédiaire, c’est-à-dire le numéro 2, maintient les deux autres séparés, rendant tout dialogue direct entre le premier et le troisième pratiquement impossible, même s’il y avait une certaine « collusion » entre les deux.

Dans le graphique publié sur le site de Tor, la ligne jaune indique les relais qui peuvent être utilisés comme nœuds de sortie parce qu’ils sont considérés comme suffisamment fiables : ils sont peu nombreux par rapport au nombre total de nœuds, et dépassent légèrement les 1 000.

Si un hôte en dehors du réseau Tor est contacté, les nœuds de sortie sont capables de voir le trafic décrypté et sa destination finale même s’ils ne peuvent pas savoir de quelle IP publique provient la requête.

Si Tor est utilisé pour naviguer sur une page web qui n’est pas chiffrée avec le protocole HTTPS, alors un nœud de sortie peut même examiner le contenu de chaque paquet de données, mais aussi modifier le contenu des réponses renvoyées par le serveur distant.

L’article publié sur Medium souligne que rien qu’en 2020, des centaines de relais Tor utilisés comme nœuds de sortie ont été créés avec des arrière-pensées, précisément dans le but d’espionner le trafic des utilisateurs et de tracer leur identité (adresse IP attribuée par le fournisseur d’accès à Internet).

Mais heureusement, il existe quelques précautions simples pour protéger son identité lorsqu’on navigue avec le navigateur Tor ou Tor Browser :

- Assurez-vous que l’extension NoScript est toujours active et en cours d’exécution dans Tor Browser.

- Assurez-vous que le mode HTTPS uniquement est toujours activé dans les paramètres du navigateur Tor ou Tor Browser (nous en avons déjà parlé).

Tor est paramétré par défaut pour se connecter uniquement aux pages HTTPS et télécharger les éléments qui s’y trouvent uniquement en utilisant le protocole HTTPS. Cela permet de prévenir le risque d’attaques de type « man-in-the-middle » (MITM) sur des nœuds de sortie malveillants.

– Évidemment, si vous utilisez des services avec Tor auxquels vous vous êtes préalablement authentifié à l’aide de votre IP publique (celle attribuée par votre fournisseur d’accès Internet local), le cryptage « en oignon » ne peut vous offrir aucune protection. Les données personnelles et les adresses IP publiques de chacun auront en fait été préalablement « connectées » par des tiers.

Pour ceux qui veulent absolument tout savoir sur les attaques contre Tor, nous suggérons de consulter cette analyse technique approfondie sur GitHub.

Toujours quitter le réseau Tor avec la même adresse IP publique.

En modifiant le fichier de configuration du navigateur Tor ou Tor Browser, après avoir fermé le programme, il est possible de sortir du réseau Tor toujours avec une IP d’un pays particulier ou en utilisant le même nœud de sortie. Dans ce dernier cas, il suffit d’entrer ce qui suit dans le fichier \Browser\TorBrowser\Data\Tor\torrc-defaults:

ExitNodes 123.123.123.123 StrictNodes 1

L’adresse IP du nœud de sortie du réseau Tor doit être spécifiée au lieu de 123.123.123. Ce choix peut être fait en notant l’IP d’un nœud de sortie qui apparaît en cliquant sur l’icône de verrouillage en haut de la barre d’adresse.

Cet expédient est particulièrement utile pour l’interface avec les sites web qui vérifient de manière répétée l’origine des demandes des clients connectés. Le téléchargement d’un fichier, par exemple, peut ne pas être autorisé lorsque l’IP du client change d’une page à l’autre : l’intervention illustrée permet de résoudre brillamment le problème.

Quelques sites .onion accessibles avec le navigateur Tor ou Tor Browser

Pour accéder à Facebook via le réseau Tor, la société de Menlo Park fournit l’adresse spéciale www.facebookwkhpilnemxj7asaniu7vnjjbiltxjqhye3mhbshg7kx5tfyd.onion ainsi que le moteur de recherche DuckDuckGo (duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion).

CyberGhostVPN et ExpressVPN offrent tous deux une bonne liste de sites en oignon qui peuvent être atteints avec le navigateur Tor ou Tor Browser, y compris certains des moteurs de recherche les plus populaires du dark web.

Le navigateur Tor ou Tor Browser et les performances : comment forcer la modification de la garde des nœuds

Lors de l’utilisation du navigateur Tor ou Tor Browser, il peut arriver que certains nœuds plutôt encombrés soient utilisés. Si, en effectuant un simple test avec le service fast.com (en ouvrant le site depuis le navigateur Tor ou Tor Browser), la bande passante disponible s’avère bien inférieure à celle offerte par votre connexion à large ou très large bande, le conseil est de cliquer sur l’icône du cadenas à gauche de la barre d’adresse, puis de choisir Nouveau circuit pour ce site.

Il arrive parfois que les performances restent insatisfaisantes si vous appuyez plusieurs fois sur le bouton Nouveau circuit pour ce site dans le navigateur Tor ou Tor Browser : cela peut se produire lorsque le nœud de garde devient encombré ou lent.

Pour forcer Tor Browser à modifier le nœud de garde dont l’IP, comme indiqué ci-dessus, reste normalement la même pendant au moins quelques mois, il suffit de fermer l’application puis d’aller dans le dossier \Tor Browser\Browser\TorBrowser\Data\Tor et de supprimer le fichier d’état state. En redémarrant le navigateur Tor ou Tor Browser, le nœud de garde sera modifié.

Le téléchargement de Tor Browser vous permet d’installer la version adaptée aux systèmes Windows 32 ou 64 bits (plateforme x86) et ARM64 (les dernières versions du programme sont en fait également compatibles avec les systèmes Mac basés sur le silicium d’Apple). Tor Browser pour Android est plutôt disponible sur le Play Store de Google.