Ce qu’est et ce que fait l’UAC (User Account Control) : quels sont ses objectifs et ses principales limites. Comment reconnaître les différents avertissements proposés dans Windows.

Combien de fois avez-vous vu apparaître au milieu de votre écran Windows le message suivant : « Voulez-vous autoriser cette application à apporter des modifications à votre appareil ? » Très souvent.

Pour le cycle de retour aux sources, parlons du contrôle de compte d’utilisateur (UAC), la fonction de sécurité de Windows qui aide à prévenir les activités potentiellement dangereuses ou non autorisées.

Introduit à l’époque de Windows Vista sous une forme largement différente de celle utilisée dans les systèmes d’exploitation Windows plus récents, l’UAC continue d’être utilisé dans Windows 10 et Windows 11.

Le fonctionnement de l’UAC repose sur le principe du moindre privilège : les utilisateurs et les applications doivent toujours utiliser le moindre privilège pour les tâches qu’ils effectuent. Lorsqu’un utilisateur ou une application tente d’effectuer une tâche nécessitant des autorisations élevées, l’UAC intervient et demande à l’utilisateur de confirmer l’action. L’idée est de permettre à l’utilisateur de prendre une décision éclairée en empêchant des modifications potentiellement dangereuses du système en cours d’utilisation.

Fonctionnement de l’UAC

Lorsqu’un utilisateur ou une application demande l’exécution d’une opération nécessitant une autorisation élevée, l’UAC affiche une boîte de dialogue demandant l’autorisation de l’utilisateur. L’utilisateur peut choisir d’accorder ou de refuser l’autorisation, ou de demander des informations supplémentaires avant de prendre une décision.

Si l’utilisateur accorde l’autorisation, l’UAC accorde temporairement à l’utilisateur ou à l’application les privilèges les plus élevés requis pour exécuter et terminer l’opération demandée. Si l’autorisation est refusée, l’opération est interrompue prématurément.

En cas d’utilisation d’un compte administrateur, l’UAC se contente d’afficher deux boutons : Oui et Non. Si l’utilisateur ne fait aucun choix, l’opération demandée est automatiquement interrompue.

En appuyant sur Windows+I puis en cliquant sur Compte, la mention « Administrateur » apparaît sous le nom du compte si un utilisateur disposant des privilèges les plus élevés est utilisé.

En revanche, si le compte utilisé n’est pas un compte administratif, Windows vous demandera d’entrer les informations d’identification d’un compte administrateur pour approuver l’opération en cliquant sur Oui. C’est pourquoi il est important d’utiliser un compte normal, sans privilèges administratifs, lorsque l’on travaille couramment avec des PC et des stations de travail Windows : les utilisateurs ne connaissent pas le mot de passe du compte administrateur et ne peuvent pas autoriser des modifications potentiellement destructrices dans des zones « cruciales » du système d’exploitation.

Windows et ses composants internes utilisent un compte SYSTEM, qui échappe évidemment aux contrôles de l’UAC : dans un autre article, nous avons vu les principales différences entre le compte SYSTEM et un compte administrateur.

Le bouton Oui disparaît de la fenêtre de l’UAC lorsqu’il n’y a plus de comptes ayant des privilèges d’administration sur le système utilisé. Dans ce cas, la solution consiste à activer au moins temporairement le compte administrateur caché de Windows.

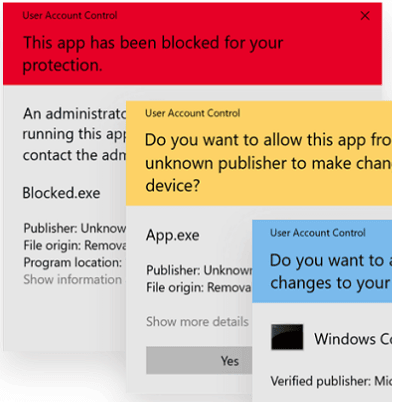

Couleurs de la fenêtre UAC

Windows utilise depuis longtemps différentes couleurs pour les avertissements de l’UAC : dans Windows 10, par exemple, la boîte de dialogue avec un en-tête bleu avertit des changements de vue demandés par l’utilisateur ou l’application indiqué(e).

Le jaune met en évidence le fait que la demande de privilèges plus élevés provient d’une application réalisée par un développeur inconnu (pas de signature numérique connue et valide).

Enfin, un écran UAC rouge signale que l’application a été bloquée pour des raisons de sécurité.

Dans l’image (source : Wikipedia), trois exemples d’écrans UAC de couleurs différentes tels qu’ils apparaissent dans Windows 10. Dans l’image ci-dessous, vous pouvez voir que dans Windows 11, la couleur grise a remplacé la couleur bleue.

Dans un autre article, nous avons examiné quels programmes utilisent les privilèges d’administrateur dans Windows.

Quand l’avertissement UAC apparaît-il dans Windows ?

Nous n’avons pas encore mentionné quand l’UAC peut apparaître dans Windows sous la forme d’une boîte de dialogue au milieu de l’écran. Voici les situations les plus courantes :

- Installation d’un programme ou d’un pilote.

- Modification des paramètres du système, comme l’ajout d’un nouvel utilisateur ou la modification des paramètres de sécurité.

- Modification des paramètres d’un compte d’utilisateur, comme le changement du mot de passe.

- Exécution d’une application en mode administrateur.

- Modification des paramètres du registre.

- Modification des paramètres de sécurité du pare-feu Windows.

- Mise à jour du système d’exploitation ou des pilotes de périphériques.

- Configuration d’un service Windows ou d’une fonction du système.

Les limites de l’UAC dans Windows

L’UAC doit être considéré comme l’une des premières lignes de défense offertes par le système d’exploitation de Microsoft. Il ne peut offrir une protection complète car son objectif principal est exclusivement de vérifier les privilèges de l’utilisateur et de l’application.

De plus, comme cela a été démontré à plusieurs reprises, il est possible, dans certaines circonstances, de contourner l’UAC et donc d’exécuter des applications nécessitant des privilèges plus élevés sans qu’aucun avertissement n’apparaisse. Cela peut se faire par nécessité : une astuce impliquant l’utilisation du Planificateur permet d’exécuter des programmes Windows 10 et 11 sans que l’UAC n’apparaisse.

Cependant, de nombreux logiciels malveillants utilisent les techniques de contournement de l’UAC afin d’exécuter du code malveillant sur le système sans que l’utilisateur s’en rende compte.

Un outil tel que UACMe, publié sur GitHub, rassemble une liste exhaustive des astuces utilisées par les logiciels malveillants pour comprendre le fonctionnement des attaques UAC.

Redfox documente un certain nombre de contournements de l’UAC de manière très détaillée : heureusement, Microsoft Defender, s’il est actif et fonctionne sur le système, est capable de reconnaître et de bloquer la plupart de ces astuces.

Ces derniers temps, certains logiciels malveillants ont recommencé à utiliser l’ancienne astuce, toujours efficace, des faux dossiers : en créant des répertoires qui imitent le nom des dossiers du système (par exemple, \Windows\System32) sur lesquels le contrôle UAC est désactivé, il est possible de tromper la fonction de protection intégrée dans Windows.

Le bon fonctionnement de l’UAC dépend également de ses paramètres : il est fortement déconseillé de désactiver l’UAC et une utilisation incorrecte peut compromettre la sécurité du système.

En tapant UAC dans la boîte de recherche Windows, puis en sélectionnant Modifier les paramètres du contrôle de compte d’utilisateur, une fenêtre de configuration apparaît, qui est restée identique depuis Windows 7.

Le paramètre par défaut, qui consiste à ne m’avertir que lorsqu’une application tente d’apporter des modifications à mon ordinateur, devrait toujours être sélectionné.

La désactivation de l’UAC n’est jamais conseillée, car n’importe quel utilisateur et n’importe quelle application peuvent demander des modifications importantes sur le système sans qu’aucune confirmation ou autorisation ne soit requise.

L’UAC ne peut rien faire contre les vulnérabilités du système d’exploitation qui permettent l’acquisition de privilèges plus élevés. Les failles de sécurité qui facilitent les activités d’escalade des privilèges sont particulièrement graves car elles permettent de contourner les protections de Windows et d’exécuter du code potentiellement malveillant avec les droits d’utilisateur les plus étendus (causer des dommages, modifier la configuration de Windows, accéder à des zones restreintes, accéder au contenu des comptes de tous les utilisateurs, etc.)